网络安全密钥是什么?

网络安全密匙,是指在网络中使用的密钥,按照规则使数据进行重新排列组合而形成的密钥。

用公钥加密的数据只有私钥才能解密,相反的,用私钥加密的数据只有公钥才能解密,正是这种不对称性才使得公用密钥密码系统那么有用。

网络安全密钥其实就是无线密码,装无线WIFI提示输入网络安全密匙只需输入一串8到18位数的数字与字母即可。

公用密钥加密技术使用不对称的密钥来加密和解密,每队密钥包含一个公钥和一个私钥,公钥是公开的,而且是广泛分布的,而私钥一般不公开,只有自己知道

连接无线网络弹出安全密钥是什么意思呀?

意思是你需要输入密码才能连接无线网。

1.如果你自己家有无线路由器,那么你就应该知道网络的安全密码,输入相应的网络密码就可正常上网。如果你的无线网卡或者wifi搜索到的是别人无线路由器发出的信号,而且别人又设置了密码,那么在你不知道正确密码的情况下一般是无**常上网的。

2.用公钥加密的数据只有私钥才能解密,相反的,用私钥加密的数据只有公钥才能解密,正是这种不对称性才使得公用密钥密码系统那么有用。

扩展资料

连接无线网络弹出安全密钥是:WiFi密码。

出现此弹窗,也就意味着当前所要连接的无线网络已被安全加密,如要正常上网,必须输入其正确的密码。

1、如果是无线网络,那么你就应该知道网络的安全密码,输入相应的网络密码就可正常上网。

2、如果连接的是他人的加密无线网络,那么在不知道正确密码的情况下一般是无**常上网的。需要向路由器的主人索要WiFi密码

怎么修改网络安全密钥?

网络安全密钥,正确的读法为“网络安全密匙”,即你的WiFi密码。 公用密钥加密技术使用不对称的密钥来加密和解密,每对密钥包含一个公钥和一个私钥,公钥是公开,而且广泛分布的,而私钥从来不公开,只有自己知道。 想要修改WiFi密码,看你的路由器背面的地址,一般是192.168.1.1,用游览器打开一个网页,在地址栏里,输入192.168.1.1 ,进去后设置更改名称密码,包括,**连接密码,和路由器的登录密码。默认的登录账号和密码一般都是admin,找到设置向导就能够修改WiFi密码。注意事项:装无线wifi提示输入‘网络安全密匙’只需要输入一串8到18位数的数字与字母即可。

Web前端密码加密是否有意义?

有意义,大体来说:

1.对于整个网站,在各个端都要做层层限制,在web端就是做**层加密,虽然web端加密方式不多,或者容易被破解,但是有必要做**层的打包压缩编译,做一些混淆代码的工作,后面的加密就是后端的事

2.加密过程主要为了做一些预防,比如xss攻击,短信码**发送,跳过登录限制等等

综上,web安全还是很有意义的,以上就是做个大体的描述,细节方面可以参考web安全相关书籍

很有意思的问题,我认为既有意义,也无意义。

什么意思呢?

其实这个问题就像大家都知道大部分门锁都可以无钥匙被打开,那么你能说门锁就没意义了吗?

我认为的有意义是前后端在安全信道的上进行通信,前端加密相当于多加一道锁,肯定会提升**的安全性;

我认为的无意义是前后端在不安全信道上(中间人攻击)进行通信,即使进行加密,依然不肯能够保证密码安全;

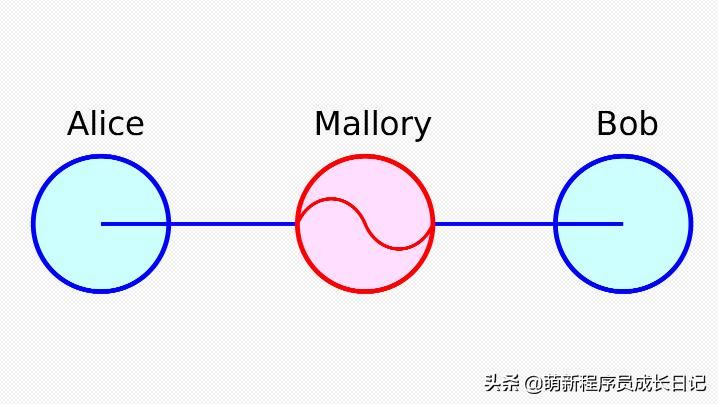

下面我举个经典的Alice、Bob、Mallory三人通信的例子来说明一下:

假设有两个人Alice(前端)和Bob(服务端)要进行通信,另外Mallory(中间人)在中间随时准备窃听他们的会话信息。

Http环境

前端不加密的情况下:

Alice向Bob请求建立通信,这时候Mallory在中间窃听到了Alice的请求,于是伪装成Bob与Alice建立连接,Alice发送密码就会被Mallory拿到造成密码泄露。

前端加密的情况下:

因为前端代码不安全,所以我认为一般不会采用对称加密的方式。这里我就大胆首先假设一下前后端加密算法是非对称加密算法,比如RSA。

Alice向Bob请求建立通信,并且要获取Bob的密钥对的公钥用于密码加密;

此Mallory窃听到了Alice的请求,于是将自己的公钥给了Alice,并与Alice建立连接;

Alice用Mallory的公钥将密码加密后传给了Mallory,Mallory收到加密数据后拿私钥解密得到密码。

有人说既然Http不安全,那我们就用安全的Https进行通信嘛!

Https环境

其实Https环境也不能保证**安全,在某些特定情况下也会存在中间人攻击。

说两种比较常见的攻击方式:

方式一:SSLSniff

攻击流程:

Alice首先向Bob请求进行Https会话,并要求Bob返回Https公钥;

Mallory窃听到Alice的请求,于是伪装成Alice将请求转发给Bob;

Bob并不会知道请求到底是来自于Alice还是Mallory,于是将公钥发送给了Mallory;

Mallory用自己的公钥替换了Bob的公钥返回给了Alice;

Alice用自以为是Bob的公钥对密码进行了加密,并发送给Bob;

Mallory窃听到Alice的请求后拿自己的私钥进行解密得到密码;

此方式是利用了Alice无法确定拿到的公钥是来自于Bob这一漏洞。

但是也不用太过担心,要想实际发起攻击也不是那么简单的,有一个证书信任的问题,因为Mallory自己**的证书默认是不受浏览器信任的,需要客户端手动信任才能实施攻击。

方式二:SSLStrip

这个攻击相比SSLSniff要复杂一点,并且不需要**证书就可以达到攻击目的。

SSLStrip攻击也需要一些特定场景才可以实现:我们一般在浏览器中输入网址时并不会在链接前面加https://,因而向服务器发送了Http请求,服务器会返回302状态码并重定向到Https,而SSLStrip正是利用这一点实施的中间人攻击。

攻击流程:

Alice由于没有加https://,所以无意中向Bob发起了建立Http会话的请求;

Bob收到Alice的请求后返回一个包含302状态码重定向到Https链接的信息;

Mallory窃听到Bob的返回结果,将其中重定向的Https链接改成了Http链接,并转发给了Alice;

Alice收到已经被Mallory篡改过的返回后以为已经与Bob建立了安全的Https会话,其实只是与Mallory建立了不安全的Http会话,发送密码的话自然会被Mallory拿到。

总结

综上分析,我认为前端密码加密既有意义,也无意义。有意义在于加密过程就相当于多加一道锁,肯定会提升**的安全性;无意义在于前端密码加密在提升安全性的同时并不能**保证密码不被窃取。

“分享干货,收获**”

我是萌新程序员成长日记,喜欢我的文章欢迎 转发 及 关注,我会经常与大家分享工作当中的实用技巧与经验。